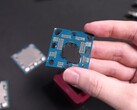

Schwerwiegende Sicherheitslücken sind selten, aber wenn sie auftreten, sind sie mit großen Unannehmlichkeiten verbunden. Die 0.0.0.0 Day Sicherheitslücke ist ein aktuelles Beispiel dafür. Die neueste Schwachstelle heißt Sinkclose und wurde in verschiedenen AMD-Prozessoren ab dem Veröffentlichungsjahr 2006 entdeckt. Diese Schwachstelle ermöglicht böswilligen Angreifern einen noch nie dagewesenen Zugriff auf ein Computersystem, der möglicherweise Datendiebstahl, Überwachung und Systemkontrolle ermöglicht.

Die Sicherheitslücke nutzt eine Schwachstelle im System Management Mode (SMM) von AMD-Chips aus, einem privilegierten Bereich, der normalerweise für kritische Firmware-Operationen wie Energieverwaltung, Temperaturkontrolle, Hardware-Initialisierung und Sicherheitsfunktionen reserviert ist. Durch die Manipulation einer Funktion namens TClose können Angreifer die Sicherheitsvorkehrungen umgehen und ihren eigenen Code auf SMM-Ebene ausführen, wodurch sie nahezu die vollständige Kontrolle über das System erlangen.

Dies kann schwerwiegende Folgen haben. Malware, die über Sinkclose installiert wird, kann sehr schwer zu entfernen sein, was im schlimmsten Fall zu einem kompletten Austausch des Systems führen kann. Wenn Benutzer die CPU aus einem infizierten System entfernen und mit neuen Komponenten verwenden, wird das neue System infiziert. Böswillige können solche CPUs sogar weiterverkaufen und so im Laufe der Zeit die Kontrolle über mehrere Systeme erlangen.

AMD hat das Problem bestätigt und Patches für seine CPUs der Produktreihen EPYC Data Center und Ryzen PC veröffentlicht. Weitere Patches für Embedded Systems (die in der Automatisierung und im Transportwesen eingesetzt werden) sind in Vorbereitung. Das Unternehmen wies jedoch auch auf die Komplexität der Ausnutzung der Sicherheitslücke hin. In einer Stellungnahme gegenüber WIRED verglich AMD die Sinkclose-Technik mit einer Methode, um in einen Banktresor einzudringen, nachdem der Alarm, die Wachen und die Tresortür umgangen wurden.

So wie sich die Technologie weiterentwickelt, entwickeln sich auch die Bedrohungen, die auf sie abzielen. Um sich vor Sinkclose zu schützen, sollten die Nutzer vorrangig die verfügbaren Patches installieren, die ausschließlich von AMD und den Systemherstellern zur Verfügung gestellt werden. Auch wenn das Risiko für den Durchschnittsanwender gering erscheint, sind die möglichen Folgen schwerwiegend genug, um ein sofortiges Handeln zu rechtfertigen. Wir sprechen hier von Datendiebstahl, Systemübernahme oder sogar Spionage, bei der nationale Akteure die Schwachstelle ausnutzen könnten, um Einzelpersonen oder Organisationen auszuspionieren.

Wer sich einen Überblick über die von Sinkclose betroffenen AMD-Produkte verschaffen möchte, findet hier eine Liste des Unternehmens.