Eine 18 Jahre alte Sicherheitslücke, bekannt als "0.0.0.0 Day", wurde enthüllt, die es böswilligen Websites ermöglicht, die Sicherheitsprotokolle in gängigen Webbrowsern wie Google Chrome, Mozilla Firefox und Apple Safari zu umgehen. Die Schwachstelle betrifft vor allem Linux- und macOS-Systeme und ermöglicht Angreifern den Fernzugriff, um Einstellungen zu ändern, unautorisierten Zugriff auf sensible Informationen zu erhalten und sogar Code auszuführen. Obwohl das Problem bereits 2008 gemeldet wurde, ist es in diesen Browsern immer noch nicht behoben, obwohl die Entwickler das Problem erkannt haben und Berichten zufolge an einer Lösung arbeiten.

Die "0.0.0.0 Day"-Schwachstelle ist das Ergebnis inkonsistenter Sicherheitsmechanismen in verschiedenen Browsern und einer fehlenden Standardisierung, die es öffentlichen Websites ermöglicht, mit lokalen Netzwerkdiensten über die "Wildcard"-IP-Adresse 0.0.0.0 zu interagieren. "0.0.0.0" wird oft so interpretiert, als stünde es für alle IP-Adressen auf einem lokalen Computer.

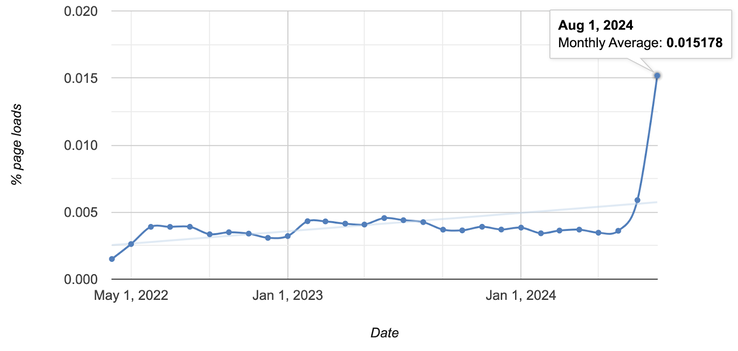

Die Forscher von Oligo Security haben mehrere Bedrohungsakteure beobachtet, die diese Schwachstelle ausnutzen. Mit Angriffen wie ShadowRay und Selenium werden aktiv KI-Workloads und Selenium Grid Server anvisiert. Als Reaktion darauf haben die Entwickler von Webbrowsern begonnen, Maßnahmen zu ergreifen, um den Zugriff auf 0.0.0.0 zu blockieren. Google Chrome, Mozilla Firefox und Apple Safari planen Updates, um das Problem zu beheben.

Bis diese Patches vollständig implementiert sind, empfiehlt Oligo Security, zusätzliche Sicherheitsmaßnahmen zu ergreifen, wie die Verwendung von PNA-Headern (Private Network Access), die Überprüfung von HOST-Headern und die Verwendung von HTTPS- und CSRF-Tokens (Cross-Site Request Forgery).