Ungepatchte Sicherheitslücke im Zwei-Faktor-Authentifizierungsschlüssel von Yubico beeinträchtigt die Sicherheit der meisten Yubikey 5, Security Key und YubiHSM 2FA-Geräte

Eine ungepatchte Sicherheitslücke im Schlüssel für die Zwei-Faktor-Authentifizierung von Yubico beeinträchtigt die Sicherheit der meisten Yubikey 5-, Security Key- und YubiHSM 2FA-Geräte. Die Feitian A22 JavaCard und andere Geräte, die TPMs der Infineon SLB96xx-Serie verwenden, sind ebenfalls anfällig. Alle gefährdeten 2FA-Schlüssel sollten als kompromittiert angesehen und so schnell wie möglich durch nicht gefährdete Schlüssel ersetzt werden.

Bei der Zwei-Faktor-Authentifizierung (2FA) wird zusätzlich zu einem Passwort ein eindeutiger Code verwendet, der von einer Softwareanwendung (z. B. Microsoft Authenticator) oder einem Hardwareschlüssel (z. B. Yubikey) generiert wird, um sich bei Online-Konten anzumelden. Eine wachsende Zahl von Kontoanbietern, wie z.B. Banken, haben die 2FA-Sicherheit eingeführt, um den Diebstahl von Daten und Geld zu reduzieren.

Die Schlüssel für die Zwei-Faktor-Authentifizierung basieren auf der Generierung eines eindeutigen Codes mit Methoden, die nur schwer rückgängig zu machen sind. Moderne 2FA-Anwendungen und -Schlüssel verwenden häufig komplexere mathematische Verfahren wie elliptische Kurvenalgorithmen (weitere Informationen auf der IBM-Website).

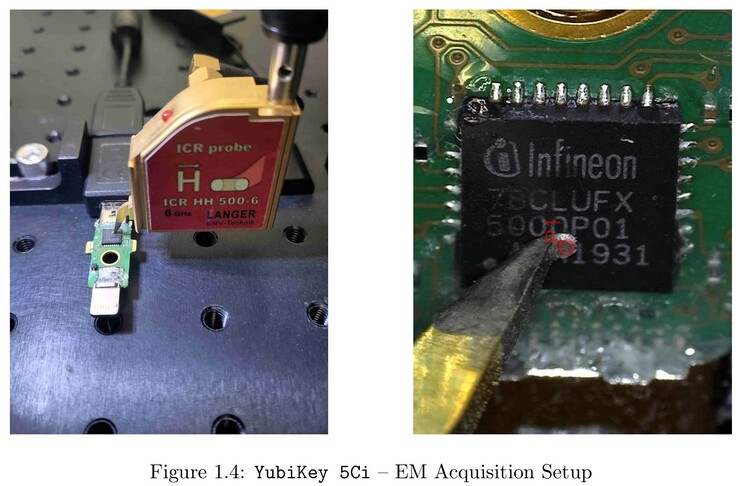

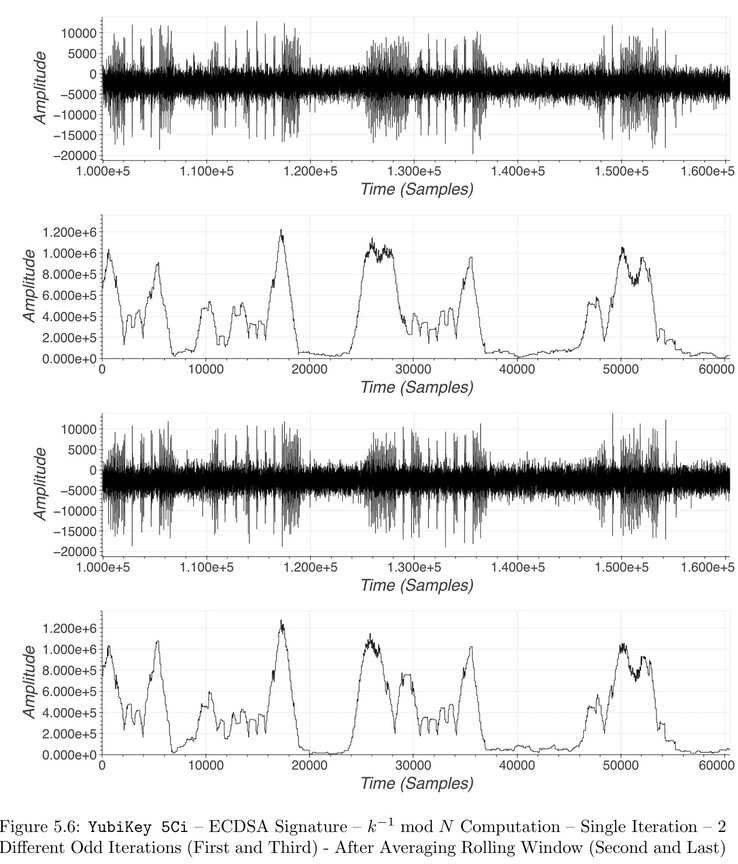

Seitenkanalangriffe überwachen Aspekte eines elektronischen Geräts, um einen Angriff zu starten. Bei den anfälligen TPM-Chips von Infineon, die in Yubico, Feitian und anderen 2FA-Schlüsseln verwendet werden, haben Forscher von Ninjalabs zwei Jahre lang die Funksignale der Chips aufgezeichnet und entschlüsselt, um einen Angriff zu starten.

Hacker bräuchten bis zu einer Stunde Zugang zum Schlüssel, um die Funksignale zu erfassen, und ein bis zwei Tage, um die Daten zu entschlüsseln und eine Kopie des 2FA-Schlüssels zu erstellen. Die Berechnungen und Techniken sind ziemlich komplex, sodass Leser mit Kenntnissen in Kryptographie, Mathematik und Elektronik die komplexen Methoden im englischsprachigen Artikel von NinjaLab nachlesen können. NinjaLab hat bereits ähnliche Schwachstellen in anderen Google Titan-, Feitian-, Yubico- und NXP-Schlüsseln aufgedeckt.

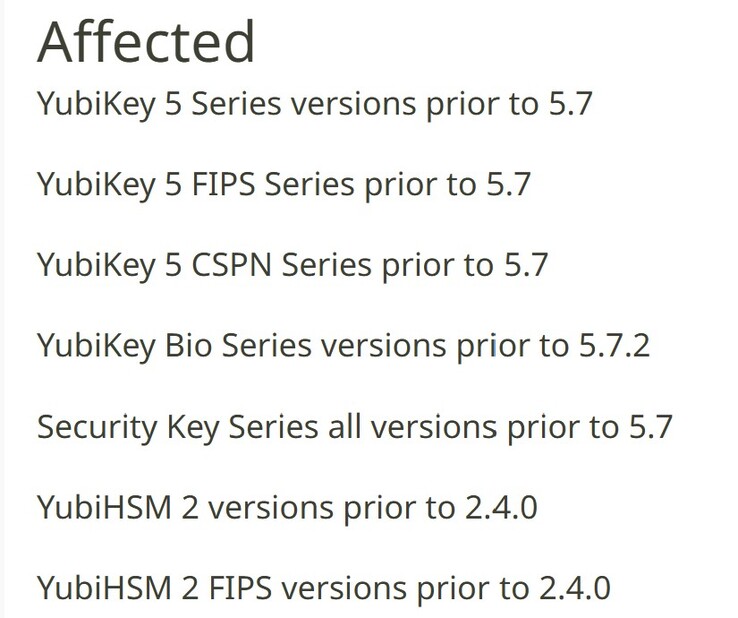

Nutzer von Yubico 2FA-Schlüsseln sollten die Sicherheitshinweise von Yubico lesen, um festzustellen, ob ihre Schlüssel anfällig sind. Benutzer anderer Geräte sollten sich bei den Herstellern erkundigen, ob ihre Geräte anfällige TPMs der Infineon SLB96xx-Serie verwenden. Betroffene Geräte können nicht gepatcht werden, um die Sicherheitslücke zu schließen.

Allen betroffenen Schlüsselbesitzern wird dringend empfohlen, auf alternative Schlüssel umzusteigen, nachdem sie sich vergewissert haben, dass diese nicht anfällig sind. Zu den alternativen 2FA-Schlüsseln gehören Feitian oder iShield.