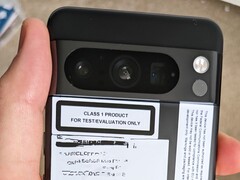

Das Google Pixel 8 Pro war schon im März auf hochauflösenden Renderbildern zu sehen, nun hat der Reddit-Nutzer u/annoyingtoread die unten eingebetteten Fotos veröffentlicht, welche offenbar einen Prototyp das Pixel 8 Pro zeigen. Während die Seriennummer unkenntlich gemacht wurde, ist auf der Rückseite noch der Codename "Zuma" zu sehen, der für den Tensor G3 ARM-Prozessor steht.

Dieser Chip besitzt Gerüchten zufolge einen ARM Cotex-X3-Kern mit Taktfrequenzen bis 3,0 GHz, vier Cortex-A715 Performance-Kerne bei 2,45 GHz und vier Cortex-A510 Effizienz-Kerne mit Taktraten bis 2,15 GHz. Dazu kommt eine ARM Mali-G715 GPU mit zehn Recheneinheiten – ein Upgrade von der Mali-G710 mit sieben Kernen, die beim Pixel 7 Pro (ca. 790 Euro auf Amazon) zum Einsatz gekommen ist.

Laut der Fastboot-Angaben auf dem zweiten Foto handelt es sich bei diesem Prototyp um ein Gerät aus dem Design Verification Test (DVT), also um eines jener Geräte, die umfassend getestet werden, um mögliche Schwächen zu erkennen und vor dem Start der Massenfertigung auszumerzen. Das Gerät besitzt 12 GB Arbeitsspeicher und 128 GB Flash-Speicher. Neben dem flachen Display ist die größte Neuerung der Sensor, der unter dem LED-Blitz auf der Rückseite zu sehen ist.

Dabei handelt es sich laut eines geleakten Videos um einen Temperatur-Sensor, mit dem die Temperatur der eigenen Haut, aber auch von anderen Objekten gemessen werden kann. Google passt auch die Farbe der Kameraleiste an und packt alle drei Kameras in eine pillenförmige Aussparung, statt für die Periskop-Tele-Kamera eine separate Aussparung einzuplanen. Die Kameras selbst wirken auch etwas größer als noch beim Pixel 7 Pro.

Die Originale der Fotos, die auf Reddit geteilt wurden, enthalten vollständige Metadaten. Demnach wurden die Fotos mit einem Pixel 7a aufgezeichnet, und zwar in Europa – das Pixel 7a hat die exakten Koordinaten, bei denen die Bilder aufgenommen wurden, in den Metadaten hinterlegt. Wir haben diese Metadaten entfernt, um die Privatsphäre des Leakers zu schützen. Google dürfte so aber besonders leichtes Spiel haben, die undichte Stelle ausfindig zu machen.